技術ブログ

渡部です。これは、(全部俺) Oracle Cloud Infrastructure Advent Calendar 2018の10日目のエントリです。

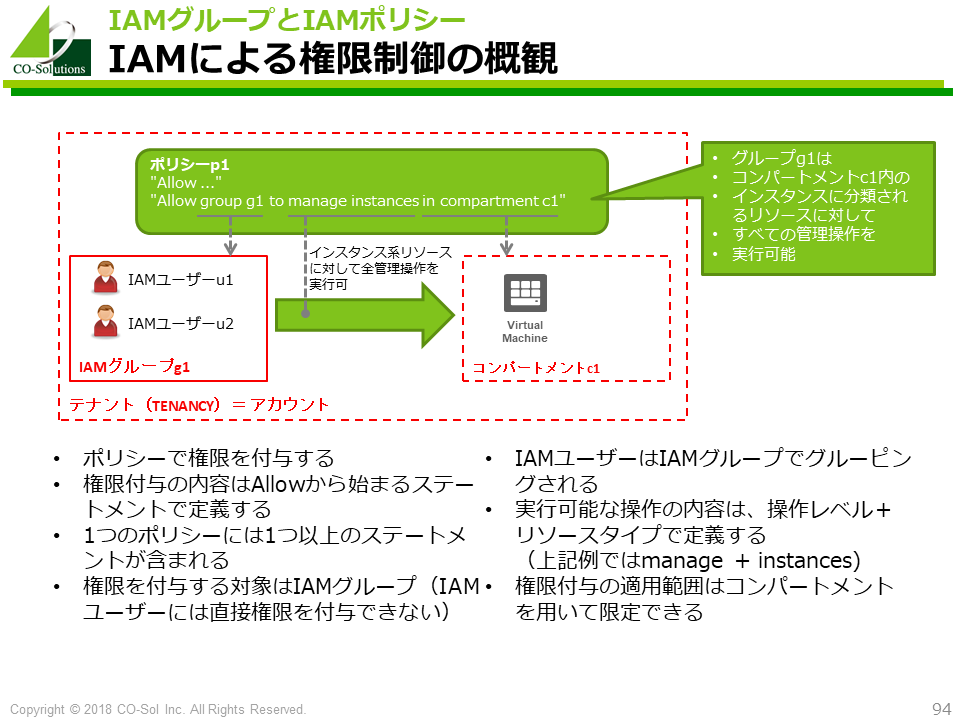

データベースなどと同様に、Oracle Cloud Infrastructure(以下OCI)でも役割の異なる複数のユーザーが、同一の環境(OCIではテナント)を使用します。このため、ユーザーの権限制御が必要です。以下にOCIの権限制御の概観を示します。

特徴は以下の通りです。

IAMユーザーにポリシーを適用できないのが、AWSと異なります。これは、昨今のセキュリティのベストプラクティスをふまえたものと思われます。(Oracle Databaseにおい て、ユーザーに直接権限を付与するのではなく、ロール経由で権限を付与することが推奨されるのと同じ考え)

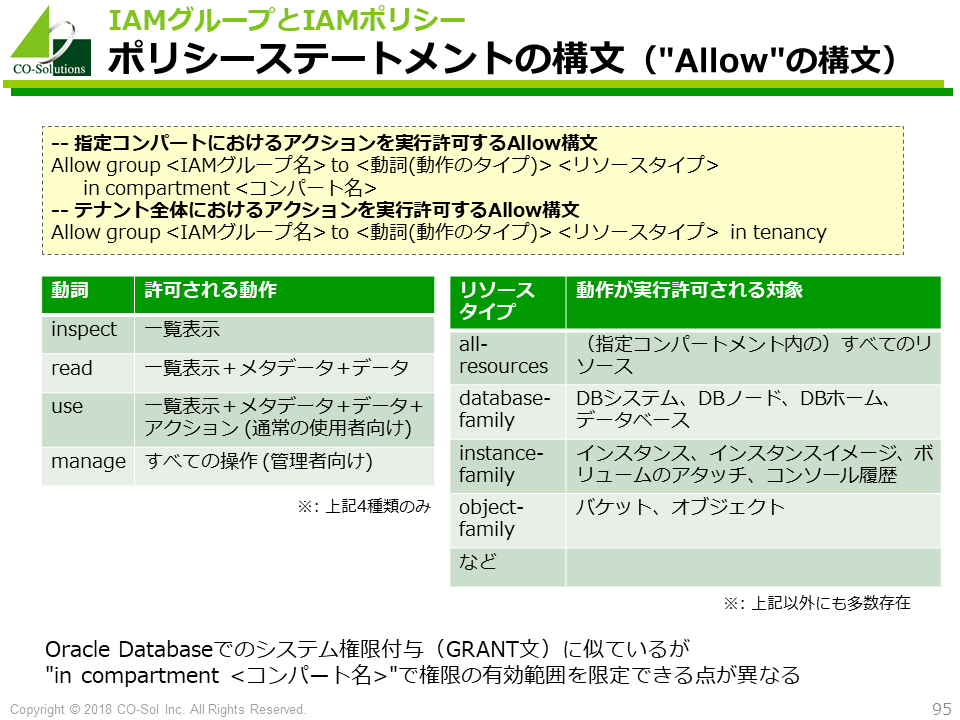

ポリシーステートメントの構文("Allow"の構文)を以下に示します。

特徴は以下の通りです。

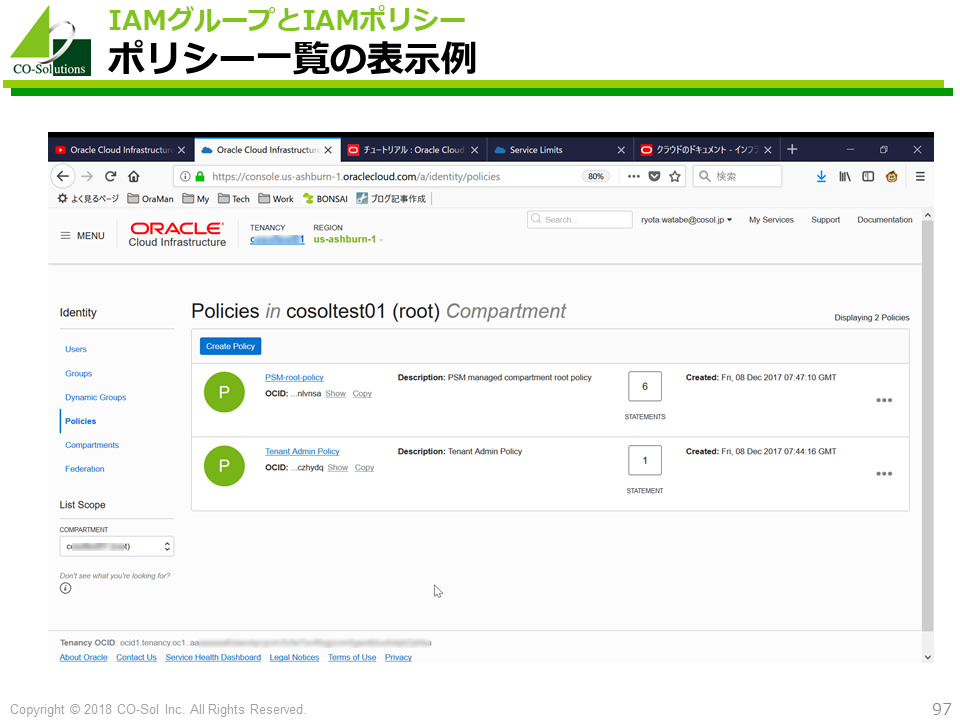

若干細かい話ですが、管理コンソールにおけるポリシーの見え方がグループと同列である点には少し注意が必要です。

AWSでは、グループに対する属性的な形でポリシーが位置づけられているような、管理コンソールの画面設計になっています。

しかし、OCIではそのようには設計されていません。すなわち、グループを選択して詳細を確認しても、そのグループに適用されたポリシーを確認することはできません。 おそらく概念モデルとしては、ポリシーがグループの配下にある以下のような形ではなく、

グループ

└ ポリシー ──→ リソースポリシーがグループとリソースの仲立ちをする以下のような形でとらえるべきなのでしょう。

グループ ── ポリシー ─→ リソース

関連記事はありません

プロフィール

渡部 亮太

・Oracle ACE

・AWS Certified Solutions Architect - Associate

・ORACLE MASTER Platinum Oracle Database 11g, 12c 他多数

カテゴリー

アーカイブ

2025年

2024年

2023年

2022年

2021年

2020年

2019年

2018年

2017年

2016年

2015年

2014年

2013年

2012年

2000年